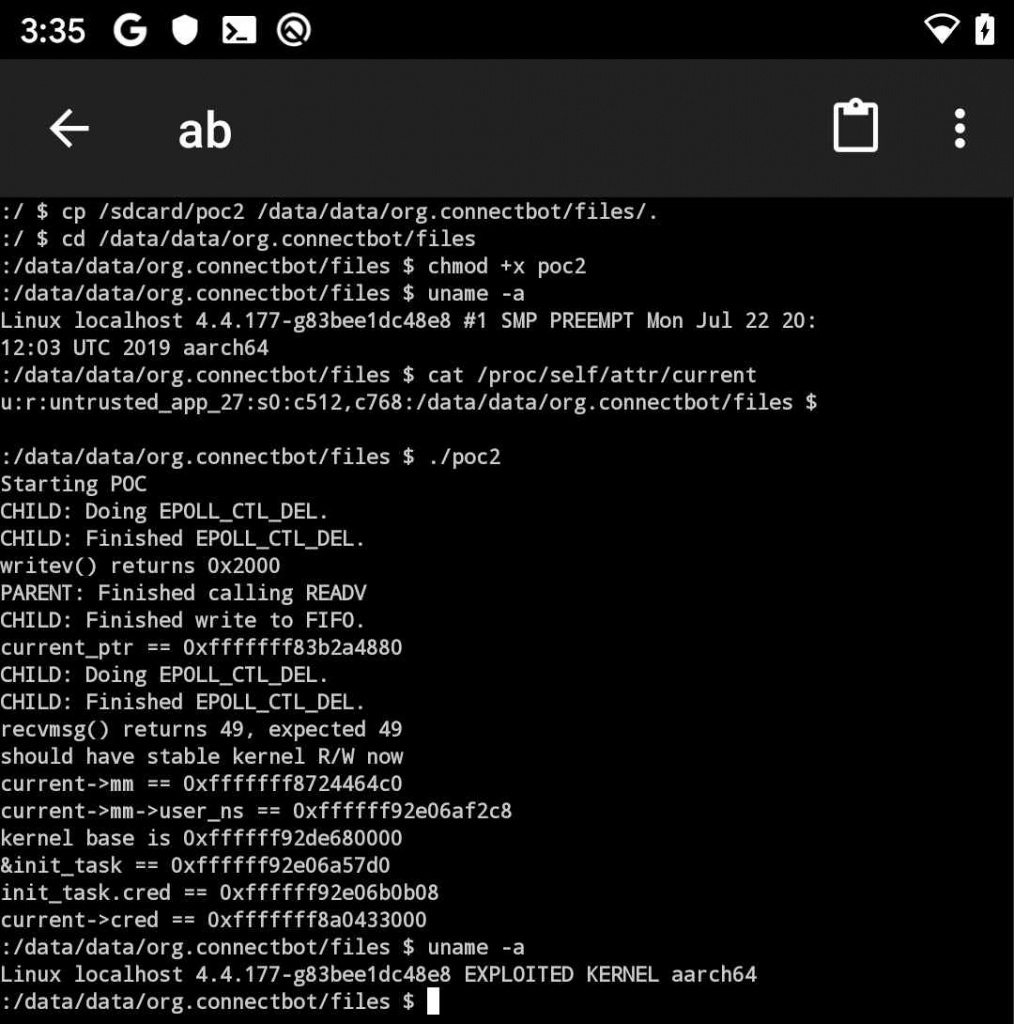

Уязвимость в Android

Изначально эта уязвимость была исправлена в ядре 4.14 LTS Linux еще в декабре 2017 года. Это исправление вошло в ядра Android 3.18, 4.14, 4.4 и 4.9, однако в более новые версии по какой-то причине остались уязвимыми. В итоге баг по-прежнему может представлять угрозу для следующих моделей Android-устройств под управлением Android 8.x и более новых версий:

Pixel 2 под управлением Android 9 и Android 10 preview;

Huawei P20;

Xiaomi Redmi 5A;

Xiaomi Redmi Note 5;

Xiaomi A1;

Оппо А3;

Мото Z3;

смартфоны Oreo LG

Samsung S7, S8, S9.

Хуже того, эксперты пишут, что эксплоит для уязвимости, которая теперь носит идентификатор CVE-2019-2215, достаточно универсален, чтобы подойти для любой из этих моделей с минимальными изменениями.

Специалисты Google полагают, что обнаруженный ими эксплоит для CVE-2019-2215 – дело рук небезызвестной израильской компании NSO Group. Напомню, что NSO Group была основана в 2010 году и с тех пор занимается разработкой различной легальной малвари, которую, наряду с экплоитами для различных 0-day, продает правительствам и спецслужбам по всему миру. Широкую известность компания получила в 2016-2017 годах, когда специалисты по информационной безопасности обнаружили мощные шпионские инструменты Pegasus и Chrysaor, разработанные NSO Group и предназначенные для iOS и Android.

Представители ZDNet уже ответили на эти обвинения и сообщили СМИ, что не имеют к экплоиту никакого отношения:

К счастью, есть и хорошие новости. Свежий 0-day не получил статус критического, так как это не RCE-уязвимость, которую можно было бы использовать без какого-либо взаимодействия с пользователем. Для эксплуатации этой проблемы нужно будет соблюсти ряд условий. Так, злоумышленнику понадобится установить на целевое устройство вредоносное приложение для эксплуатации бага. Любые другие векторы атак, например, через браузер, потребуют создания цепочки эксплоитов с применением других, дополнительных уязвимостей.«NSO Group не продавала и никогда не будет продавать эксплоиты или уязвимости. Данный эксплоит никакого отношения к NSO, а наша работа сосредоточена на создании продуктов, предназначенных для лицензированных разведслужб и правоохранительных органов, которые спасают жизни».

Патч для проблемы нулевого дня уже доступен на Android Common Kernel. Смартфоны Pixel 3 и 3a находятся все зоны риска, тогда как устройства Pixel 1 и 2 должны получить обновления для этой уязвимости в рамках октябрьского обновления.

Получить подробную консультацию по решениям информационной безопасности, сетевому оборудованию, серверному оборудованию можно, позвонив по номеру телефона:

+375 44 567-76-49 или написав на наш email: pu@irsen.by